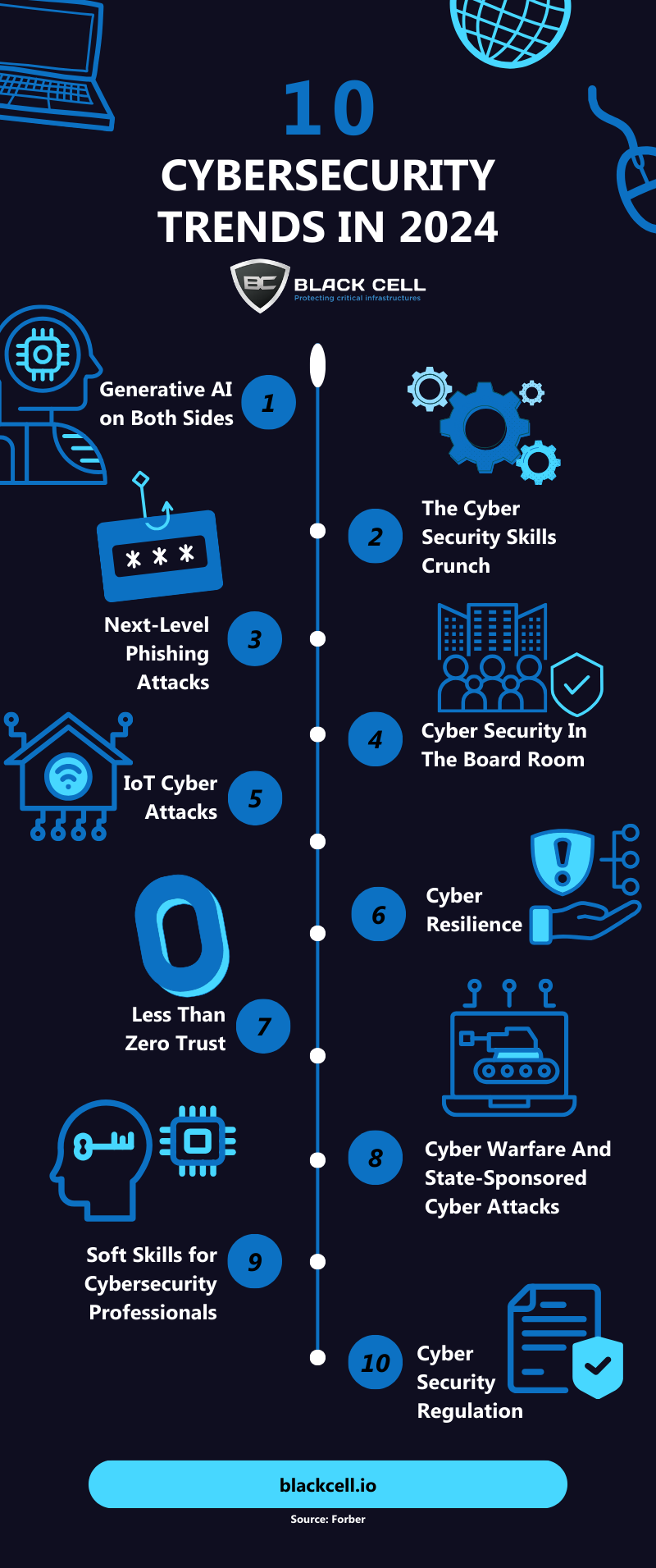

Tren Cybersecurity Terkini: Lanskap yang Terus Berkembang dan Tantangan yang Muncul

Dalam era digital yang terus berkembang, keamanan siber (cybersecurity) telah menjadi perhatian utama bagi individu, bisnis, dan pemerintah di seluruh dunia. Ancaman siber semakin canggih dan sering terjadi, sehingga penting untuk tetap mendapatkan informasi terbaru tentang tren cybersecurity terkini. Artikel ini akan membahas tren yang paling signifikan dalam cybersecurity, tantangan yang mereka hadapi, dan strategi yang dapat digunakan untuk mengurangi risiko.

1. Serangan Ransomware yang Semakin Canggih

Ransomware tetap menjadi salah satu ancaman cybersecurity yang paling merusak. Serangan ransomware melibatkan enkripsi data korban dan menuntut pembayaran tebusan untuk kunci dekripsi. Dalam beberapa tahun terakhir, serangan ransomware menjadi lebih canggih, dengan pelaku ancaman menggunakan taktik seperti double extortion (mengancam untuk merilis data yang dicuri jika tebusan tidak dibayarkan) dan ransomware-as-a-service (RaaS), yang memungkinkan penjahat siber dengan keterampilan teknis terbatas untuk meluncurkan serangan ransomware.

Tantangan:

- Deteksi Dini: Mendeteksi serangan ransomware sebelum mengenkripsi data sangat menantang.

- Serangan Rantai Pasokan: Penyerang menargetkan vendor pihak ketiga dan pemasok untuk mendapatkan akses ke banyak organisasi.

- Pembayaran Tebusan: Membayar tebusan tidak menjamin pemulihan data dan dapat mendanai kegiatan kriminal lebih lanjut.

Strategi Mitigasi:

- Pencadangan Data Reguler: Mencadangkan data secara teratur dan menyimpannya di lokasi yang aman dan terpisah.

- Keamanan Email: Menerapkan filter email yang kuat dan melatih karyawan untuk mengenali email phishing.

- Segmentasi Jaringan: Membagi jaringan menjadi segmen yang lebih kecil untuk membatasi dampak serangan.

- Perencanaan Respons Insiden: Mengembangkan rencana respons insiden yang komprehensif untuk mengatasi insiden ransomware.

2. Ancaman Berbasis Cloud yang Meningkat

Adopsi layanan cloud yang meluas telah mengubah cara bisnis beroperasi, tetapi juga telah memperkenalkan risiko keamanan baru. Ancaman berbasis cloud mencakup kesalahan konfigurasi, pelanggaran data, dan akses tidak sah ke sumber daya cloud.

Tantangan:

- Visibilitas Terbatas: Organisasi mungkin memiliki visibilitas terbatas ke dalam postur keamanan lingkungan cloud mereka.

- Manajemen Identitas dan Akses (IAM): Mengelola identitas dan izin di seluruh lingkungan cloud yang kompleks bisa menjadi tantangan.

- Kepatuhan: Memastikan kepatuhan terhadap peraturan industri dan standar data di cloud.

Strategi Mitigasi:

- Keamanan Cloud Postur Manajemen (CSPM): Menerapkan solusi CSPM untuk memantau dan mengkonfigurasi lingkungan cloud secara otomatis.

- IAM yang Kuat: Menerapkan kontrol IAM yang kuat, termasuk otentikasi multifaktor (MFA) dan prinsip hak istimewa paling rendah.

- Enkripsi Data: Mengenkripsi data saat istirahat dan saat transit untuk melindungi dari akses tidak sah.

- Audit Keamanan Reguler: Melakukan audit keamanan reguler untuk mengidentifikasi dan mengatasi kerentanan.

3. Serangan Rantai Pasokan Perangkat Lunak

Serangan rantai pasokan perangkat lunak menargetkan perangkat lunak pihak ketiga dan komponen yang digunakan oleh organisasi. Penyerang menyusupkan kode berbahaya ke dalam perangkat lunak ini, yang kemudian didistribusikan ke banyak pengguna.

Tantangan:

- Kompleksitas: Rantai pasokan perangkat lunak sangat kompleks dan melibatkan banyak vendor dan komponen.

- Kepercayaan: Organisasi mempercayai vendor perangkat lunak untuk menyediakan perangkat lunak yang aman.

- Visibilitas: Organisasi mungkin memiliki visibilitas terbatas ke dalam keamanan perangkat lunak pihak ketiga yang mereka gunakan.

Strategi Mitigasi:

- Keamanan Perangkat Lunak: Menerapkan praktik pengembangan perangkat lunak yang aman, seperti pemindaian kerentanan dan pengujian penetrasi.

- Analisis Komposisi Perangkat Lunak (SCA): Menggunakan alat SCA untuk mengidentifikasi dan mengelola risiko yang terkait dengan komponen sumber terbuka.

- Verifikasi Vendor: Melakukan uji tuntas pada vendor perangkat lunak untuk memastikan praktik keamanan mereka.

- Pemantauan Berkelanjutan: Memantau perangkat lunak pihak ketiga untuk aktivitas yang mencurigakan.

4. Kecerdasan Buatan (AI) dan Pembelajaran Mesin (ML) dalam Cybersecurity

AI dan ML semakin banyak digunakan dalam cybersecurity untuk meningkatkan deteksi ancaman, respons insiden, dan otomatisasi. AI dapat menganalisis sejumlah besar data untuk mengidentifikasi pola dan anomali yang mungkin tidak diperhatikan oleh manusia.

Tantangan:

- Positif Palsu: Sistem AI dapat menghasilkan positif palsu, yang dapat membuang-buang waktu dan sumber daya.

- Serangan yang Merugikan: Penyerang dapat menggunakan AI untuk mengembangkan serangan yang lebih canggih.

- Kurangnya Keahlian: Ada kekurangan profesional cybersecurity dengan keterampilan AI dan ML.

Strategi Mitigasi:

- Pelatihan Data: Melatih model AI pada data yang berkualitas tinggi dan relevan.

- Keterlibatan Manusia: Menggunakan AI untuk menambah, bukan mengganti, analis manusia.

- Penilaian Reguler: Menilai kinerja sistem AI secara teratur untuk memastikan keakuratannya.

- Pengembangan Keterampilan: Berinvestasi dalam pelatihan dan pengembangan untuk membangun keterampilan AI dan ML di antara para profesional cybersecurity.

5. Internet of Things (IoT) Security

Jumlah perangkat IoT terus meningkat, menciptakan peluang dan tantangan baru untuk cybersecurity. Perangkat IoT sering kali tidak aman dan dapat digunakan untuk meluncurkan serangan atau mencuri data.

Tantangan:

- Kurangnya Keamanan: Banyak perangkat IoT dirancang tanpa fitur keamanan yang memadai.

- Skalabilitas: Mengamankan sejumlah besar perangkat IoT bisa menjadi tantangan.

- Visibilitas: Organisasi mungkin memiliki visibilitas terbatas ke dalam perangkat IoT yang terhubung ke jaringan mereka.

Strategi Mitigasi:

- Segmentasi Jaringan: Mengisolasi perangkat IoT dari jaringan lain untuk membatasi dampak pelanggaran.

- Manajemen Perangkat: Menerapkan kontrol manajemen perangkat untuk mengamankan dan memantau perangkat IoT.

- Otentikasi Kuat: Mewajibkan otentikasi yang kuat untuk perangkat IoT dan mengubah kata sandi default.

- Pembaruan Perangkat Lunak: Memperbarui perangkat lunak IoT secara teratur untuk menambal kerentanan.

6. Privasi Data dan Kepatuhan

Peraturan privasi data, seperti GDPR dan CCPA, semakin ketat, mengharuskan organisasi untuk melindungi data pribadi individu. Ketidakpatuhan terhadap peraturan ini dapat mengakibatkan denda yang besar dan kerusakan reputasi.

Tantangan:

- Kompleksitas: Mematuhi berbagai peraturan privasi data bisa menjadi kompleks.

- Visibilitas Data: Organisasi mungkin tidak memiliki visibilitas lengkap ke dalam data pribadi yang mereka kumpulkan, simpan, dan proses.

- Pelanggaran Data: Pelanggaran data dapat mengakibatkan pengungkapan data pribadi, yang dapat menyebabkan konsekuensi hukum dan reputasi.

Strategi Mitigasi:

- Penilaian Kesenjangan Privasi: Melakukan penilaian kesenjangan privasi untuk mengidentifikasi dan mengatasi kesenjangan dalam praktik privasi data.

- Manajemen Persetujuan: Menerapkan mekanisme manajemen persetujuan untuk mendapatkan dan mengelola persetujuan individu untuk pengumpulan dan penggunaan data mereka.

- Enkripsi Data: Mengenkripsi data pribadi saat istirahat dan saat transit untuk melindungi dari akses tidak sah.

- Respons Pelanggaran Data: Mengembangkan rencana respons pelanggaran data untuk mengatasi insiden pelanggaran data.

Kesimpulan

Lanskap cybersecurity terus berkembang, dan organisasi harus tetap mendapatkan informasi terbaru tentang tren terbaru untuk melindungi diri dari ancaman yang muncul. Dengan memahami tantangan yang ditimbulkan oleh tren ini dan menerapkan strategi mitigasi yang efektif, organisasi dapat mengurangi risiko dan melindungi aset berharga mereka. Penting untuk diingat bahwa cybersecurity adalah proses yang berkelanjutan, dan organisasi harus terus beradaptasi dengan ancaman baru dan teknologi untuk tetap selangkah lebih maju dari penjahat siber.